Преимущества биометрико-нейросетевого хранения конфиденциальной информации мобильного пользователя

Бурное развитие и внедрение высоких информационных технологий во все сферы нашей жизни резко изменило весь ее ход. Широкое применение современной компьютерной техники, новых информационных и телекоммуникационных достижений сделало общество информационным. Мы все оказались связанными между собой множеством различных информационных потоков, причем от некоторых из них уже невозможно физически оторваться.

Создание и развитие мобильной связи позволило обеспечить связь с любой точкой земного шара через всемирную паутину Internet и постоянное использование мобильного телефона стало обычным делом. Сам телефон перестал быть только устройством для передачи речи и приобрел множество других функций, свойственных обычным компьютерам. Все выпускаемые сегодня мобильные телефоны имеют возможность передачи коротких текстовых SMS (Short Messagе Serviсе) сообщений; EMS (Enhanced Messaging Service), помимо текстовых сообщений, позволяет посылать приложенные к ним картинки и мелодии на другие сотовые телефоны с поддержкой EMS; MMS (Multimedia Messaging Service) по своей сути похож на отправку обычных SMS-сообщений, но в отличие от SMS, позволяет передавать не только текстовые сообщения, но и медиа-файлы: голосовые записи, музыку, фотографии, графику, анимацию, видео. MMS использует протокол WAP и технологию GPRS.

Используя мобильный телефон, появилась возможность подключиться у своего оператора сотовой связи к услуге GPRS (General Packet Radio Service). Суть ее заключается в организации постоянного подключения через GPRS-телефон к сети Internet, причем абонент может звонить и принимать звонки, не прерывая соединения с Internet. Основной сферой применения GPRS в телефоне является просмотр WAP-страниц, а также возможна отсылка SMS через сеть GPRS. При подключении GPRS-телефона к ноутбуку или обычному компьютеру можно получить выход в Интернет со скоростью, сопоставимой с обычным модемом. При этом открывается значительно больше возможностей: работа с электронной почтой, Web-страницами, ICQ и другими системами обмена сообщениями, а также со всеми другими приложениями, использующими сеть Internet. При всем этом мобильные телефоны могут работать как диктофоны, они распознают голосовые команды, имея специальный чувствительный экран, способны вводить и распознавать рукописный текст.

Слияние портативного персонального компьютера со специальной операционной системой и приложениями и мобильным телефоном привело к появлению новых устройств – коммуникаторов, способных выполнять все функции первого и второго устройств, при минимальных размерах и максимальных удобствах пользователя. Коммуникатор – это только один из ярких примеров резкого роста наших индивидуальных информационно- коммуникационных возможностей.

Переход к стандартам сотовой связи третьего G3 и четвертого G4 поколений позволит значительно расширить возможности мобильных устройств за счет увеличения количества передаваемой информации в единицу времени. Это выразится в улучшенном качестве связи и большей скоростью доступа в Internet.

Мобильный высокоскоростной Internet, мобильный банкинг (управление банковским счетом), услуги навигации и позиционирования, системы технологического контроля и управления, мобильные системы управления предприятием (в торговле, логистике, грузоперевозках, производстве, страховании, строительстве) – вот неполный список использования рассмотренных выше устройств. Перечень услуг с использованием виртуального пространства Internet стабильно растет.

При этом важно отметить тот факт, что нашего желания участвовать или не участвовать в этом процессе никто не спросит. Безналичный расчет с помощью кредитных карт «незаметно» вошел в нашу жизнь.

Расчет же с помощью электронных денег, предъявление электронного пропуска, удостоверения личности или паспорта, медицинской карты и полиса, а также всех прочих документов, без которых сейчас невозможно существовать, станет в обозримом будущем реальностью. При этом все данные будут представлены в виде электронных файлов, размещенных на мобильных носителях информации. Таким образом, мобильные коммуникаторы, как в недавнем прошлом мобильные телефоны, прочно войдут в нашу повседневную жизнь, став и электронным паспортом, и медицинским полисом, и электронным кошельком.

Используя заложенные в коммуникаторы возможности беспроводных протоколов обмена информацией, электронные платежи, аутентификацию пользователя, обмен конфиденциальной информацией становится возможным осуществлять дистанционно, не подключая свое устройство к устройству считывания данных.

Этот путь развития, с одной стороны, дает всем нам ощутимые преимущества, однако, с другой стороны, он сопряжен с лавинообразным ростом различных информационных угроз. Информационное общество в настоящее время становится чрезвычайно уязвимым и нестабильным. Хакерские атаки на информационные ресурсы стали в настоящее время реальностью. Информационный терроризм способен дестабилизировать положение не только в отдельных государствах, но и во всем информационном мире.

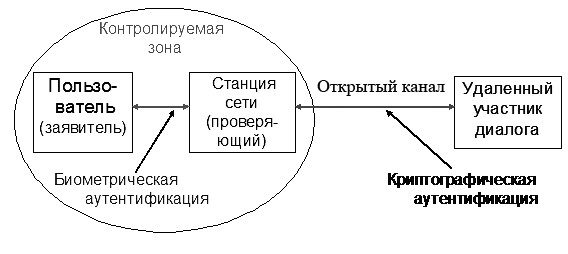

Для того, чтобы обеспечить информационную безопасность открытых систем, необходимо использовать криптографическую защиту. Это может быть шифрование информации в открытых каналах связи, либо использование криптографических механизмов аутентификации (например, механизма электронной цифровой подписи). На рис. 1.1. условно отображена ситуация безопасной работы в Internet.

Рис. 1.1. Безопасный вариант биометрической аутентификации в открытом информационном пространстве

Пользователь проходит процедуру биометрической аутентификации, находясь в контролируемой им зоне. Предполагается, что вычислительная среда рабочей станции «чиста», а безопасность информации в открытых каналах связи обеспечивается криптографическими процедурами. Биомет-

рические процедуры должны как минимум подтвердить, что пользователь легален (обладает нужной биометрией) и, следовательно, имеет право на электронно-цифровую подпись информации (легально обладает личным ключом поименованного человека).

В этом плане связка биометрии и криптографии через преобразование тайного биометрического образа в личный ключ пользователя является сильной по сравнению с аддитивной связкой, когда пользователь проходит поочередно биометрическую и криптографическую аутентификацию.

Заметим, что стойкость криптографической защиты всегда достаточно высока и злоумышленник сталкиваясь с ней, обычно не стремится ее преодолеть. Для злоумышленников более предпочтительным является вклинивание в стык криптографии с окружающими ее процедурами. В этом плане личный ключ пользователя должен надежно храниться (желательно в сейфе или специально оборудованном месте) и должна быть исключена возможность перехвата ключа во время его ввода.

Похищение самого ключа от сейфа – хранилища, его хранение, регламентированная выдача и прием, организация допуска в помещение, где находится сейф и целый ряд других вопросов, связанных только с этим ключом, мы сознательно упускаем из вида, хотя в реальной действительности этот вариант мы обязаны учитывать.

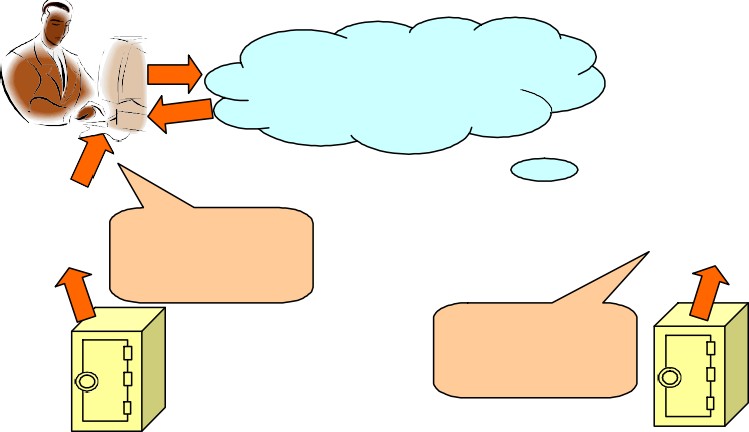

Необходимость надежного хранения личного криптографического ключа в сейфе лишает пользователя мобильности, что и отображено на рис. 1.2.

Обычная технология криптографической аутентификации человека в открытом информационном пространстве

Обычная технология криптографической аутентификации человека в открытом информационном пространстве

Личный ключ

I n t e r n e t

Личный ключ

Рис. 1.2. Необходимо ключевую дискету хранить в сейфе

Получается, что при старой технологии безопасного хранения секретов под физической защитой надежного сейфа пользователь лишается всякой мобильности и оказывается привязанным к сейфу. Различного типа мобильные компьютеры, коммуникаторы в криптографическом защищенном варианте теряют смысл на фоне сейфа, где необходимо хранить ключ.

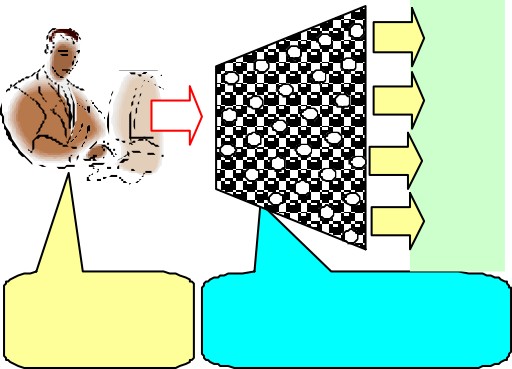

Из этого тупика в настоящее время пока известен один выход – это биометрико- нейросетевой подход к хранению конфиденциальных биометрических данных и конфиденциальной информации о криптографическом ключе [1-3]. Нейросетевое хранение конфиденциальной информации решает сразу две задачи: во-первых, у хакера нет доступа к ключу, во вторых у хакера нет доступа к биометрическому эталону. Любая биометрическая система должна иметь в своем составе биометрический эталон и его подмена эквивалентна взлому системы. В свою очередь нейросетевое хранение конфиденциальной биометрической и криптографической информации делает эталон неявным. Биометрический эталон пользователя нельзя вычленить из искусственной нейронной сети, что крайне полезно для защиты. Из-за того, что нейронные сети высокопараллельны и имеют регулярную структуру, их связи и значения параметров трудно интерпретируемы. Сети с одинаковой структурой могут выполнять совершенно разные задачи. Все зависит только от того, чему нейросеть была обучена (нейросеть с одинаковой структурой может приближенно выполнять совершенно разные математические функции). В этом плане у злоумышленника отсутствует возможность понять структуру биометрического эталона и атаковать его.

Идея биометрико-нейросетевого подхода иллюстрируется рис. 1.3.

Новая технология криптографической аутентификации в открытой системе

Новая технология криптографической аутентификации в открытой системе

Мобильный человек

Личный ключ (256 бит)

Большая сеть искус- ственных нейронов

I n t e r n e t

Рис. 1.3. Нейросетевой вариант хранения конфиденциальной биометрической информации и информации о криптографическом ключе

Принципиальным преимуществом нейросетевого объединения биометрических и криптографических протоколов аутентификации является то, что саму нейросеть (если она достаточно большая и сложна в изучении) можно хранить вне сейфа – на обычной дискете, мобильном компьютере или коммуникаторе. Воспользоваться нейросетью злоумышленник не может, так как он не знает тайного биометрического образа пользователя. Принципиально важным является то, что все элементы технологии биометрико-криптографической аутентификации оказываются открытыми.

Можно хранить открыто все элементы технологии защиты как-то:

- стандартные элементы (устройства) ввода биометрических данных (звуков голоса, рукописного почерка);

- программы биометрической обработки и извлечения информации их первичных данных (голос, рукописный почерк);

- нейросетевой контейнер хранения конфиденциальной биометрической и информации о криптографическом ключе;

- программы, реализующие шифрование (дешифрование) или криптографические протоколы аутентификации;

- предварительно зашифрованные на биоключе файлы и другие вспомогательные данные (например, значения хэш-функций контроля целостности программ).

В конечном итоге только использование искусственных нейронных сетей в технологии биометрико-нейросетевой аутентификации делает защиту в открытых информационных пространствах мобильной (легкой, так как нет сейфа и всех вытекающих из этого трудностей с сохранностью ключа самого сейфа и его содержимого) и удобной для мобильных пользователей [1-3].

ЛИТЕРАТУРА

1.ГОСТ Р 52633-2006.0 «Защита информации. Техника защиты информации. Требования к средствам высоконадежной биометрической аутентификации».

2.Волчихин В.И., Иванов А.И., Фунтиков В.А. Быстрые алгоритмы обучения нейросетевых механизмов биометрико-криптографической защиты информации. Монография. Пенза-2005 г. Издательство Пензенского государственного университета, 273 с.

3. Малыгин А.Ю., Волчихин В.И., Иванов А.И., Фунтиков В.А. Быстрые алгоритмы тестирования нейросетевых механизмов биометрико-криптографической защиты информации /Пенза-2006 г., Издательство Пензенского государственного университета. 161 с.