В статье рассматривается подходы и методы искусственного интеллекта в сфере защиты информации, которые на сегодняшний день далеко не исчерпали свой потенциал. Высока вероятность, что дальнейшие исследования раскроют новые пути применения методов искусственного интеллекта в сфере защиты информации.

Введение. В настоящее время практически все информационнокоммуникационные системы (ИКС) предприятий (библиотеки, учебные заведения, банки и др.) имеют распределенные хранилища (банки) данных, предоставляющие возможность оперативного доступа к данным из любой точки сети. Но это несомненное удобство в работе становится весьма спорным, если принимать во внимание вероятность информационной атаки, под которой следует понимать любое несанкционированное воздействие на ИКС. Помехоустойчивые коды позволяют строить комплексные системы защиты, решающие одновременно как задачу защиты от помех, так и задачу защиты от несанкционированного воздействия. Эта особенность помехоустойчивых кодов может найти свое применение, например, в задаче защиты информации в каналах цифровой связи от технической утечки - несанкционированного чтения передаваемых данных [1]. В этих условиях информационные ресурсы представляют собой огромную материальную ценность, а несанкционированный доступ к ним, если они недостаточно защищены, может привести к глобальным катастрофам или, в условиях конкуренции корпораций, фирм и целых государств, может радикально изменить ситуацию в пользу тех, кто получил такой доступ.

В последние годы активно ведутся исследования в области построения методов защиты информации с использованием теории криптографии и помехоустойчивого кодирования [2] и именно эти системы наиболее активно подвергаются компьютерным атакам. На рисунке 1 приведен в общем виде механизм взлома криптографический защищенного канала связи с открытым ключом — наиболее защищенной системы в настоящее время. Этот процесс существенно упрощается, если криптоаналитик перехватил несколько криптотекстов, посланных абонентом A абоненту B [3].

Традиционно существующие системы информационной безопасности не обладают возможностью самообучения и используют только определенные правила, заложенные в них программно или аппаратно. Создание перспективных систем защиты информации в последнее время отождествляют с использованием интеллектуальных средств, таких как: экспертные системы, системы нечеткой логики, нейронные сети, генетические алгоритмы. Эти подходы реализуют эволюционные свойства адаптации, самоорганизации, обучения, возможности наследования и представления опыта экспертов информационной безопасности в виде доступной для анализа системы нечетких правил If-Then.

Участившееся возникновение нежелательного (вредоносного) программного обеспечения, использующего новые уязвимости, повысило требования к современным системам информационной безопасности и привело использованию систем искусственного интеллекта [4]. Интеллектуальные средства находят активное применение для решения задач защиты информации. Классификация и кластеризация являются основными задачами, решаемыми интеллектуальными средствами обеспечения информационной безопасности (ИБ) телекоммуникационных каналов в условиях космической связи, т. к. необходим постоянный мониторинг уязвимостей системы и поля угроз каналам [5, 6].

Для эффективной защиты информации необходимо применение вычислительно сложных криптографических асимметричных методов защиты.

112 С точки зрения применения аппаратных реализаций помехоустойчивых кодов, интерес представляют симметричные криптосистемы, так как могут быть построены на основе существующих в средствах связи помехоустойчивых кодеках. Отметим, что асимметричные кодовые криптосистемы не могут быть построены на основе существующих кодеков, так как в этом случае часть секретного ключа - кодек - является общеизвестной, что существенно снижает стойкость криптосистем.

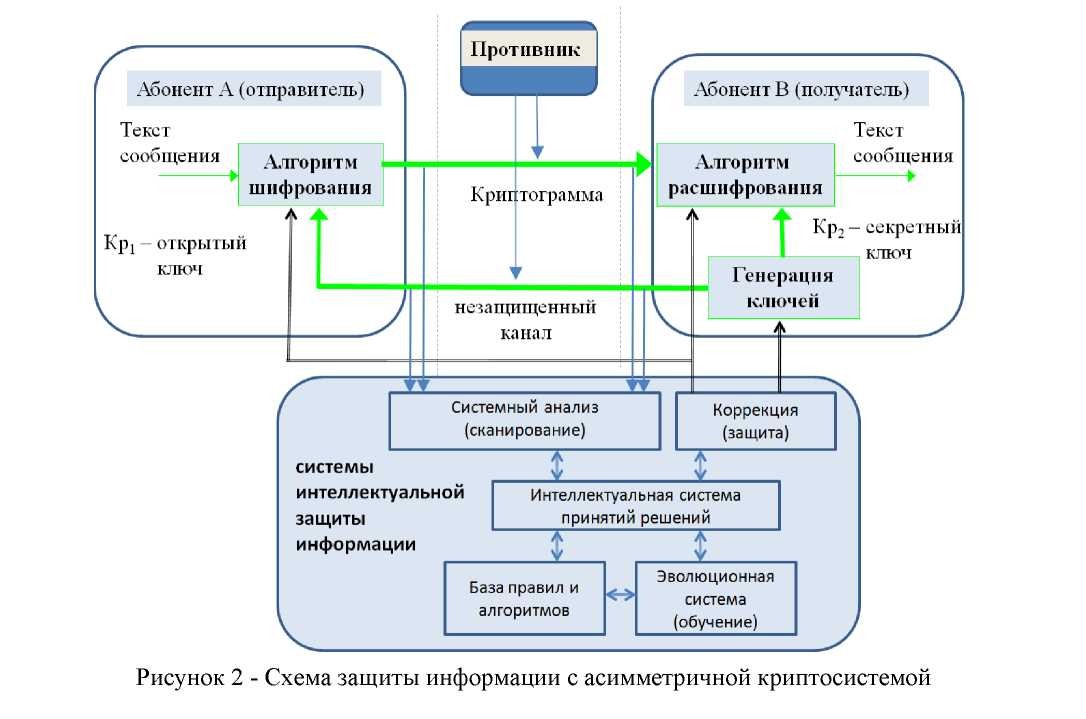

В появляющихся новых антивирусных утилитах, программах анализа информационной защищенности, межсетевых экранах наблюдается тенденция увеличения масштаба использования технологий искусственного интеллекта. Этому способствует наличие в них возможности обучения, активное развитие методологии искусственного интеллекта, увеличение числа и усложнение угроз по защищенности информации. Несомненными преимуществами данных систем является то, что они могут автоматически приобретать знания в процессе обучения и обладают способностью к обобщению. В случае успешного решения нештатной задачи система закрепляет полученный опыт в форме создания нового блока правил видов угроз и алгоритмов защиты. При каждом последующем решении той же задачи система интеллектуальной защиты информации (СИЗИ) имеет уже дело со штатной задачей, для которой имеется готовый план активации защиты. Архитектура подобной защиты приведена на рисунке 2. Ассиметричная система криптографической защиты имеет сложную систему передачи информации и анализ безопасности которой можно поручить интеллектуальной системе.

113

Необходимым элементом системы безопасности является регулярный анализ ее защищенности, что выполняется блоком системного анализа. В зависимости от требуемого качества проводимой проверки можно проводить сканирование либо зондирование системы. Сканирование - пассивный анализ, позволяющий определить наличие уязвимостей, не предпринимая атакующих действий; зондирование - метод активного анализа, при котором осуществляется имитация атаки на анализируемую систему. Зондирование часто происходит после сканирования и может использовать построенный при сканировании граф атак [7,8].

В случае безуспешных попыток решения нештатной задачи, эволюционная система СИЗИ исследует причины неудачи и организует создание новых и уничтожение старых базовых элементов, алгоритмов и правил защиты, генерацию новых ключей, изменения длины ключей и блоков. Эти меры обеспечивают защиту конфиденциальности передачи в ущерб скорости. Данный режим можно считать передачей по аварийному протоколу и временным решением.

Наиболее часто используемыми алгоритмами шифрования являются алгоритмы RSA, AES, DES, ГОСТ 28147-89 и их аппаратная реализация на ПЛИС в блоке правил и алгоритмов позволит ускорить обработку информации.

Выводы. Современной тенденцией является направленность на интеграцию средств защиты различных уровней с использованием средств искусственного интеллекта. Опыт показывает, что гарантированную защиту от несанкционированного доступа к информации в открытых телекоммуникационных системах можно обеспечить только при проведения исчерпывающего анализа угроз. И максимально эффективно это можно реализовать только с помощью регулярного сканирования канала интеллектуальными системами как у источника, так и у приемника сообщений для последующей активной криптографической защиты.

ЛИТЕРАТУРА

- Сидельников В.М. Теория кодирования. - М.: Физматлит, 2008. - 324 с.

- Габидулин Э.М., Обернихин В.А. Коды в метрике Вандермонда и их применение //Проблемы передачи информации. - 2003. - Т. 39, № 2. - C. 3-14.

- Асимметричная криптосистема с пассивным перехватчиком, Лабан- кова Е. https://ru.wikipedia.org/wiki8

- Люгер Д. Ф. Искусственный интеллект, стратегии и методы решения сложных проблем [Текст] - 4-е изд. - Вильямс, 2003. - 864 с.

- Рассел С., Норвиг П. Искусственный интеллект: современный подход. М.: Вильямс, 2007. - 1408 с.

- Gorodetski V. I., Kotenko I. V., Karsaev O. Multi-agent technologies for computer network security: Attack simulation, intrusion detection and intrusion detection learning // International Journal of Computer Systems Science & Engineering. - 2003. - № 4. - С. 191-200.

- Котенко И. В., Уланов А. В. Кооперативная работа команд агентов при защите от сетевых атак нарушения доступности [Электронный ресурс]. Режим доступа: www.comsec.spb.ru.

- Колегов Д. Н. Проблемы синтеза и анализа графов атак [Электронный ресурс]. Режим доступа: http://www.securitylab.ru/contest/299868.php.